LA PROTECCIÓN DE LAS REDES ES

FUNDAMENTAL PARA CUALQUIER SOLUCIÓN DE SEGURIDAD TI

Nuevos retos para la seguridad

de redes LAN y WAN.

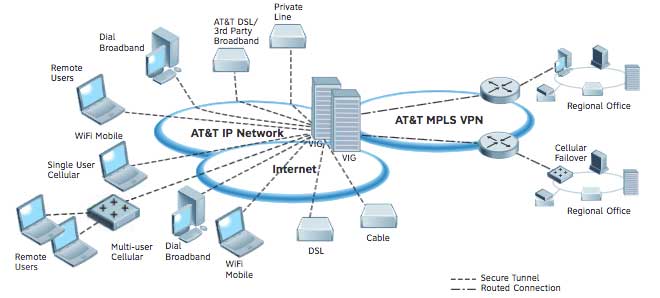

- Las soluciones de seguridad necesitan ampliarse y

perfeccionarse para dar cabida a las redes híbridas que combinan

tecnologías MPLS e internet.

- Las redes MPLS deben proporcionar unos

servicios de seguridad sólidos, manteniendo altas velocidades de

transmisión y producción de datos

- La protección es necesaria para los trabajadores

desde casa y los profesionales móviles

Redes híbridas seguras

Las redes corporativas de hoy en

día utilizan cada vez más internet y, por lo tanto, tienen interfaces externas.

Esta topología de redes crea vulnerabilidades que pueden ser explotadas por los

piratas informáticos para atacar a las aplicaciones de la empresa y obtener

acceso a datos confidenciales sin ser detectados. Las organizaciones

corporativas, sin importar su forma, tamaño o sector, requieren una protección

eficaz contra las amenazas externas de este tipo.

Las redes corporativas de hoy en

día utilizan cada vez más internet y, por lo tanto, tienen interfaces externas.

Esta topología de redes crea vulnerabilidades que pueden ser explotadas por los

piratas informáticos para atacar a las aplicaciones de la empresa y obtener

acceso a datos confidenciales sin ser detectados. Las organizaciones

corporativas, sin importar su forma, tamaño o sector, requieren una protección

eficaz contra las amenazas externas de este tipo.

Seguridad diseñada a medida

|

Para ser eficaces y eficientes,

las soluciones de seguridad requieren un enfoque coherente de extremo a

extremo. Esto hace que sea necesario plantearse la siguiente pregunta: ¿es

mejor hacer una solución de red o comprar una ya hecha? Un factor clave en la

seguridad es el diseño. En otras palabras, las redes corporativas más efectivas

son las que se han programado y diseñado desde cero por un equipo profesional e

implementado en conjunto con procesos operativos y de despliegue automatizados.

La solución ideal es una combinación de mecanismos estándar de seguridad

facilitados por el proveedor y aplicaciones específicas para el cliente, además

de supervisión continua.

Protección fundamental a

través de MPLS

Es posible construir bases

sólidas para la seguridad dentro de un entorno de WAN mediante el uso de una red

MPLS, donde los datos se transmiten dentro de una infraestructura cerrada

operada por un proveedor de MPLS y no a través del internet público. Como la

topología de la red ya no sería visible para agentes externos, los piratas

informáticos lo tienen muy difícil para acceder. La estructura de una red MPLS

hace que el sistema sea inherentemente seguro. Además, la infraestructura está

supervisada por el proveedor las 24 horas del día.

Seguridad y ancho de banda de

la red de internet VPN

La solución correcta

Una red VPN de internet

proporciona una mayor seguridad. El cifrado y acceso a la red de control

mediante, por ejemplo, la autenticación de usuario basada en certificados,

crean una protección suficiente para casi todos los casos de uso. Sin embargo,

la red VPN de internet no puede garantizar determinados parámetros de

transmisión, tales como la latencia o ancho de banda. Por otra parte, la

tecnología de internet VPN es una opción atractiva para muchas aplicaciones que

requieren un gran ancho de banda pero que no son sensibles a la latencia, como

por ejemplo el correo electrónico y los sistemas de copia de seguridad.

Mobile communication creates

chinks in one's armor

TEl aumento de la movilidad de

los empleados a la hora de acceder a las aplicaciones y datos empresariales a

través de LTE o WLAN crea nuevos peligros en cuestiones de network

security. Los dispositivos móviles causan vulnerabilidades graves en lo que

respecta a los piratas informáticos, gusanos y otros tipos de malware, una

amenaza que a menudo se subestima. Esto es debido a que las normas de seguridad

de los teléfonos inteligentes y las tabletas diseñadas para el mercado de

consumo son muy inferiores a las que generalmente se aplica a las conexiones entre

ordenadores de escritorio y redes LAN/WAN. Por lo tanto, es necesario endurecer

la seguridad de manera adicional para proteger los sistemas corporativos.

TEl aumento de la movilidad de

los empleados a la hora de acceder a las aplicaciones y datos empresariales a

través de LTE o WLAN crea nuevos peligros en cuestiones de network

security. Los dispositivos móviles causan vulnerabilidades graves en lo que

respecta a los piratas informáticos, gusanos y otros tipos de malware, una

amenaza que a menudo se subestima. Esto es debido a que las normas de seguridad

de los teléfonos inteligentes y las tabletas diseñadas para el mercado de

consumo son muy inferiores a las que generalmente se aplica a las conexiones entre

ordenadores de escritorio y redes LAN/WAN. Por lo tanto, es necesario endurecer

la seguridad de manera adicional para proteger los sistemas corporativos.

El cifrado de las

comunicaciones de voz en redes LAN y WAN

La migración de voz sobre

protocolo de internet (VoIP) es un tema que afecta a todos los clientes y

proveedores, y por eso es un aspecto clave de la planificación de las redes en

el futuro. Voz implica cambios en los flujos de datos y, por tanto, nuevos

retos para la seguridad. En particular, el cifrado de principio a fin de

contenido confidencial es una necesidad, sobre todo cuando las conexiones VoIP

se extienden más allá del entorno corporativo o más allá de la infraestructura

del proveedor de confianza.

COMO HACER PARA PROTEGER UNA RED

Hoy en día podemos asegurar el uso de nuestra red, más que

todo esto se ve en las empresas todos los tamaños y pueden asegurar la información.

Como los pueden ser los números de tarjetas de créditos, la

contabilidad privada, datos de compras, proveedores e inventarios, en una red

autodefensa inteligente de cisco, todos los aspectos de infraestructura,

incluida las aplicaciones, equipos de escritorio, teléfono IP, servidores y

equipos portátiles.

Los equipos de la red como routers, switches, puntos de

acceso inalámbrico , etc. Ellos ya tienen la seguridad integrada para proteger a

su organización.

Para tener una mejor seguridad se debe hacer:

Proteger la red contra ataques internos y

externos

Proteger la red contra ataques internos y

externos Garantizar la prioridad de todas las

comunicaciones, en todo momento y lugar

Garantizar la prioridad de todas las

comunicaciones, en todo momento y lugar Controlar el acceso a la información mediante la

identificación precisa de usuario y sistemas

Controlar el acceso a la información mediante la

identificación precisa de usuario y sistemas Reducir toda responsabilidad por el incumplimiento

de la normativa vigente

Reducir toda responsabilidad por el incumplimiento

de la normativa vigente Implementar rápidamente nuevas soluciones y

protocolos a fin de resguardar la productividad

Implementar rápidamente nuevas soluciones y

protocolos a fin de resguardar la productividad Ofrecer un rápido retorno de inversión (ROI) y

usar el hardware y software existentes siempre que sea posibles

Ofrecer un rápido retorno de inversión (ROI) y

usar el hardware y software existentes siempre que sea posibles

No hay comentarios:

Publicar un comentario